Numérique et technologies

Laurence Ifrah

-

Versions disponibles :

FR

Laurence Ifrah

Rappel des faits

Le 27 avril 2007, les autorités estoniennes déboulonnent une statue de bronze érigée à la gloire des soldats de l'Union Soviétique à la fin de la Seconde Guerre mondiale et située en plein centre de Tallinn. La réaction est fulgurante, des attaques Ddos [1] massives sont lancées contre l'Etat balte pendant plusieurs semaines, créant ainsi des interruptions de services des serveurs Internet du gouvernement, dont celui du Premier ministre et du Parlement, des principales banques et assurances ou de la bourse. Certains sites ont souffert de défacement [2], d'autres sont restés indisponibles de quelques minutes à plusieurs jours.

Un désastre dont les répercussions économiques restent encore à évaluer pour ce pays qui est l'un des plus connectés d'Europe. Les équipes de sécurité des systèmes d'information mobilisées ont dû interrompre les accès des principaux sites estoniens depuis l'extérieur du pays pour bloquer les innombrables requêtes envoyées depuis une soixantaine de pays via des botnets [3] dont le plus important détenait un réseau d'un million d'ordinateurs corrompus.

" Ici, Internet est aussi vital que l'eau courante, nous l'utilisons pour voter, faire nos déclarations d'impôts, des achats ou encore payer le stationnement des véhicules à l'aide des téléphones portables " annonce Hillar Aarelaid, directeur du CERT [4] estonien.

Identifier les auteurs.

D'innombrables articles ont été rédigés sur le sujet. Certains affirment que les auteurs d'attaques de Déni de Service Distribué sont des membres d'organisations criminelles, d'autres prétendent que ce sont des individus agissant de leur propre initiative à l'aide d'outils disponibles en ligne. Qu'en est-il réellement ?

Dans le cas de l'Estonie, il y a bien plus d'individus mus par un élan patriotique et/ou séduits par l'opportunité de commettre un acte délictueux (qui restera probablement impuni) que d'organisations criminelles pour lesquelles l'appât du gain est la seule motivation. Cependant, si un internaute peut, à lui tout seul, lancer un Ddos, il peut difficilement se passer des moyens (outils et tutoriaux) disponibles sur Internet.

Analyse des outils destinés aux attaques Ddos et Botnets

L'attaque Ddos consiste à envoyer simultanément, depuis le plus grand nombre d'ordinateurs vers le serveur de la victime, un volume de données d'une telle importance qu'il lui sera impossible de les traiter. La cible, submergée par les requêtes, s'arrête de fonctionner jusqu'à ce qu'il soit possible de la remettre en marche, une fois les attaques arrêtées ou détournées par les responsables de la sécurité informatique.

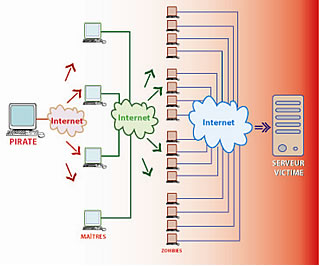

Pour cela, il faut d'abord détenir un réseau d'ordinateurs (Botnet) corrompus par des programmes destinés à les maintenir en veille jusqu'au jour où le pirate décidera de lancer une attaque ; cela s'appelle des zombies. Ce surnom vient du fait qu'ils sont infectés par différents procédés comme des emails piégés, des pages Web contenant des scripts malveillants, etc. Dans tous les cas, l'utilisateur n'a pas conscience de l'état de sa machine et les attaques menées le sont toujours à son insu. La création d'un Botnet se fait en deux étapes au minimum, la première étant d'infecter quelques dizaines de PC (les Maîtres), qui à leur tour se chargeront de corrompre plusieurs dizaines de milliers, voire millions, d'autres ordinateurs (les zombies). Ce processus permet au pirate de conserver un anonymat absolu, plus il y a de machines entre la victime et l'instigateur de l'attaque, plus il est difficile de retrouver sa trace.

Figure 1 - Schéma d'un Botnet

Analyse des Botnets

Ces réseaux, communément dénommés " armées de zombies " dans le milieu underground, sont destinés à plusieurs activités, dont le spam, qui se situe loin devant les virus et les scams [5]. Ces pourriels, qui encombrent les boîtes aux lettres des utilisateurs, représentaient 94% des messages échangés fin 2006 et risquent fort d'atteindre 97 à 99 % en 2007 [6]. L'évolution technologique et les moyens financiers considérables employés par les organisations criminelles qui gèrent les Botnets représentent un niveau de corruption par cheval de Troie d'environ 40 millions d'ordinateurs dans le monde [7]. Ce fléau est, à ce jour, le plus préoccupant ; la puissance démultipliée de ces réseaux est telle qu'elle permet de déstabiliser l'économie d'un pays, d'interrompre les systèmes les plus sensibles (centrales nucléaires et électriques, institutions financières au travers de la Bourse ou des banques, hôpitaux, communications Internet et téléphoniques, assurances, entreprises privées, etc.). Il est très difficile, voire impossible, de lutter contre un million de machines qui se connectent simultanément sur un même serveur.

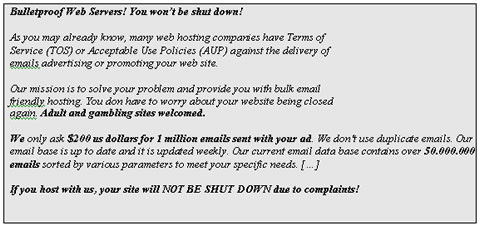

Les spammeurs protègent leurs bases de données chez des " Bulletproof Host " ou hébergeurs " à l'épreuve des balles ", c'est-à-dire des entreprises qui hébergent des serveurs dans des zones grises échappant à toute réglementation et, de ce fait, insaisissables. Bien entendu, ces entreprises sont aussi des spammeurs qui louent leurs services pour quelques dollars. Ces sociétés, majoritairement situées en Asie, le plus souvent en Chine, en Russie et dans certains pays d'Europe de l'Est comme la Pologne ou en Amérique du Sud (Brésil), offrent à leurs clients la possibilité d'envoyer massivement des emails au contenu fréquemment illicite (pari en ligne, pornographie, vente de médicaments, opérations boursière, etc.). En 2006, le nombre de PC zombies a augmenté de 11% par rapport à l'année 2005 et atteint 63 000 nouvelles victimes par jour [8].

Figure 2 - Recherche Google sur les Bullet proof Hosts

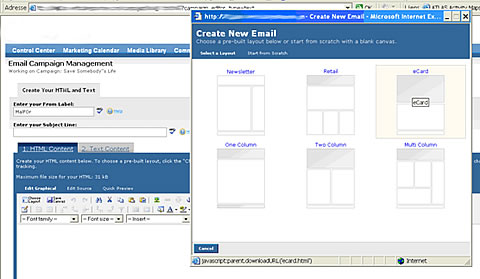

Des tarifs alléchants, un marketing hors-pair, des sites avec des offres promotionnelles, des arguments persuasifs, une garantie de service et, cerise sur le gâteau, des modèles prédéfinis pour simplifier la communication des clients.

Figure 3 - Bulletproof Host.

Il suffit d'à peine 10 minutes pour s'inscrire, élaborer un message grâce aux nombreux modèles disponibles et tester gratuitement son SPAM sur 25 victimes sélectionnées parmi celles du répertoire du fournisseur. Les coûts varient ensuite selon les offres de 1 centime par email à une facturation limitée au clic. Bien sûr, le client est encouragé à entrer sa propre liste de destinataires qui viendront alimenter la base du spammeur. Des outils de statistiques élaborés permettent de visualiser quasiment en temps réel l'impact de sa campagne de communication.

Figure 4 - Utilisation de modèles prédéfinis pour créer son propre SPAM.

Figure 5 - Support marketing

Figure 6 - Support marketing et formation en ligne pour l'apprenti spammeur.

Des organisations aussi sophistiquées sont à même de lancer des attaques massives Ddos sur la cible de leur choix et si elles ne le font pas directement, elles proposent la location de leur force de frappe à moindre coût pour une durée limitée.

L'Estonie a donc été l'une des nombreuses victimes de cette méthode. Le 9 mai 2007, jour de la commémoration de la victoire de l'armée rouge sur les nazis, Arbor Networks a recensé 128 attaques dont 10 (de plus de 90 Mbps [9]) se sont perpétuées pendant plus de 10 heures. Des connexions atteignant 5 millions de clics par seconde sur un même site ont pu être détectées. 58 sites Web submergés par les assauts ont été inaccessibles pour les utilisateurs [10].

Malgré des soupçons justifiés par la présence de messages virulents à l'encontre de l'Estonie sur des forums russes, il n'est pas possible d'impliquer le gouvernement de la Fédération de Russie qui souffre lui-même de nombreuses tentatives de piratage (2 millions entre 2005 et 2006) [11]. Cela reviendrait à dire que parmi les millions de machines infectées, toutes sont indirectement responsables des attaques menées ou encore que n'importe quel utilisateur dans le monde peut être considéré comme étant l'un des auteurs d'une attaque Ddos, même s'il n'est pas conscient que son ordinateur est compromis par un programme malveillant.

Toutefois, au vu de l'amplitude des attaques ayant impliqué l'utilisation de Botnets, il a pu y avoir l'intervention de groupes d'individus suffisamment motivés pour investir temps et argent contre l'Estonie. Mais cela ne suffit certainement pas à émettre des accusations envers le Kremlin. Les Russes sont réputés pour leur compétence informatique ; s'ils avaient décidé de s'en prendre à l'Estonie, il n'y aurait plus un seul serveur en état de fonctionnement et ce, depuis le premier jour des attaques. De plus, si une partie des attaques était en provenance de la Russie, une soixantaine d'autres pays étaient identifiés : les Etats-Unis, la Chine, le Vietnam et le Pérou. Nous imaginons mal l'intérêt des péruviens pour une statue soviétique en Estonie ! Nous devons seulement nous souvenir que les machines infectées le sont par une mauvaise manipulation des utilisateurs, par une vulnérabilité du système d'exploitation ou une faille dans une application non " patchée " [12].

Le reste des agressions numériques, et c'est tout aussi inquiétant, a été mené par des nationalistes isolés qui ont récupéré sur Internet (forums, sites et blogs), instructions et logiciels de piratage. Il est important de réaliser le fait qu'un seul individu peut gérer directement des attaques Ddos, des défacements de sites Web, l'envoi de virus ou de chevaux de Troie, ce n'est qu'une question de temps et de connaissances informatiques.

Les experts en sécurité des systèmes d'information envoyés à Tallinn par l'OTAN, l'Union européenne, les Etats-Unis et Israël ont travaillé avec les équipes estoniennes pour contrer les attaques. C'était aussi l'occasion d'observer la première cyberguerre contre un Etat et de se concerter afin de se prémunir contre les menaces numériques destinées à couvrir les activités illicites d'organisations criminelles de plus en plus puissantes et incontrôlables.

Les activités criminelles liées aux Botnets et aux SPAMs

Les attaques Ddos sont les plus spectaculaires, cependant il en existe bien d'autres, plus pernicieuses, dont les conséquences sont toutes aussi dangereuses et dont nous dressons une liste non-exhaustive.

Le Pump and Dump :

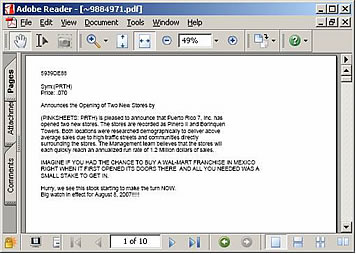

Des millions de spam sont envoyés aux internautes pour les inciter à acheter des actions d'une société dont les organisations criminelles possèdent la majorité des parts. Les prix sont attractifs et l'affaire semble prometteuse. Les futures victimes font monter le cours de l'action grâce aux nombreuses demandes jusqu'au jour où les malfaiteurs vendent et se retirent en empochant une plus value conséquente.

Le 7 août 2007, Sophos, éditeur d'antivirus, a détecté plus de 500 millions d'emails conseillant aux internautes d'investir dans la société Prime Time Stores Inc., domiciliée à Puerto Rico.

Figure 7 - Contenu du SPAM incitant les internautes à investir dans la société Prime Time.

Figure 8 - Evolution du cours de l'action de la société Prime Time [13].

Cette campagne a généré en 24 heures une hausse spectaculaire de 30 % du nombre de spam dans le monde. Le Pump and Dump représente désormais 25 % des spam, contre 0,8 % en janvier 2005 [14].

Le Phishing :

De plus en plus sophistiquée, cette technique consiste à créer un site identique à celui d'une banque ou d'une institution financière (Paypal), pour leurrer les internautes et les inciter à saisir leurs coordonnées personnelles et bancaires sur le formulaire affiché. Les informations récoltées serviront aux organisations criminelles pour effectuer des virements, des achats et toutes sortes de malversations (création de fausses identités pour ouvrir des comptes bancaires, etc.). Le phishing, à l'origine, proposait par email aux utilisateurs de confirmer leurs coordonnées bancaires pour des raisons de sécurité. Désormais, les techniques sont diverses et plus furtives. Des spywares [15] se déclenchent si l'internaute saisit une url [16] qui contient le nom d'une banque répertoriée dans les dictionnaires qu'ils détiennent. Par exemple, une personne va saisir l'adresse www.ma-banque.com, le spyware détient dans sa liste le nom ma-banque, il va aussitôt ouvrir une fenêtre pop-up en même temps que le vrai site ma-banque.com, avec les mêmes couleurs et le même graphisme. Le pop-up incitera le client à entrer son login et son mot de passe pour accéder à son compte bancaire. Les informations seront immédiatement transmises sur le serveur des pirates.

Le 26 juin 2007, 150 policiers ont procédé à l'arrestation d'une cinquantaine de personnes employées comme e-mules [17] pour le compte d'entreprises étrangères fictives. Ce montage, rapidement détecté par les autorités, n'a duré que quelques semaines, mais a rapporté quelques centaines de milliers d'euro aux malfaiteurs. Les e-mules risquent 5 à 7 ans d'emprisonnement pour complicité d'escroquerie en bande organisée [18].

La vente de médicaments contrefaits :

25 fois plus rentable que le trafic d'héroïne, la vente de médicaments contrefaits représenterait, selon la FDA [19], plus de 10% du marché mondial. En Afrique, ce trafic atteint 70%, notamment pour les traitements contre le paludisme ou le sida. Le Rimonabant [20], du laboratoire Sanofi-Aventis, était disponible sur Internet alors qu'il était toujours en attente de son autorisation de mise en vente sur le marché. Les organisations criminelles ont mis en place des réseaux de production situés principalement en Chine. Les produits sont, ensuite, vendus par des circuits de distribution, via des pharmacies en ligne établies dans des zones offshore. Les spammeurs inondent les boîtes aux lettres électroniques pour assurer les ventes.

Christopher Smith, un Américain de 27 ans, a été condamné à 30 ans de prison pour avoir vendu pour 24 millions de dollars de médicaments contrefaits. Sa pharmacie virtuelle " Xpress Pharmacy " a été fermée en mai 2005 à la suite de son arrestation. Le malfaiteur avait envoyé des milliards de SPAM pour assurer la vente de ses produits [21].

Les détournements de comptes :

Les établissements financiers sont la cible favorite des hackers, la seule difficulté étant de pouvoir sortir l'argent du pays ciblé. Les fonds détournés sont généralement transférés sur les comptes bancaires de complices locaux, qui seront chargés d'envoyer l'argent aux malfaiteurs par Western Union. Le 1er août 2007, deux hackers russes ont été identifiés par le ministère de l'intérieur russe, l'un d'eux a été arrêté, l'autre est toujours recherché. Entre février 2005 et avril 2007, ils auraient détourné 508 000 dollars de banques turques grâce à 265 transferts [22]. Selon SecureWorks, les attaques dirigées vers les établissements financiers ont augmenté de 81 % par rapport à l'année 2006. L'entreprise spécialisée dans la sécurité informatique aurait ainsi bloqué 167 millions d'attaques pendant le mois de juillet 2007.

Les extorsions - le chantage :

Les attaques Ddos sont aussi utilisées pour le racket. Les bookmakers britanniques ont été les premiers à subir ces pressions. Les rançons de l'ordre de 50 000 dollars doivent être versées dans les 48 heures. Les rares entreprises, qui ont tenté de résister au chantage, ont perdu des sommes considérables, sans compter l'atteinte portée à leur image. En 2005, de nombreuses banques suisses et britanniques ont aussi été victimes de ces extorsions.

Par ailleurs, quelques variantes ont été décelées, il s'agissait notamment de chevaux de Troie destinés à installer sur les ordinateurs des victimes des fichiers compromettants et des images pédophiles. L'utilisateur doit alors prouver son innocence, certains ont eu la chance de bénéficier de la haute compétence d'expert en forensic [23], mais la rumeur une fois lancée aura du mal à s'éteindre.

L'espionnage industriel :

Le vol d'informations sensibles peut être issu d'une commande. Les Chinois, par exemple, sont réputés pour s'adonner à cette activité, comme pour lancer des attaques Ddos vers leurs concurrents dans l'espoir de rediriger les connexions vers leurs sites.

Certaines organisations criminelles ont déployé un marché lucratif et en pleine expansion. Des informations sensibles sont dérobées à des entreprises ou des institutions gouvernementales et sont, ensuite, proposées sur des sites de vente aux enchères comme E-bay. Les données restent rarement plus de 2 heures en ligne, car les acheteurs sont nombreux.

En mars 2007, des entreprises européennes dont les serveurs ont été ensevelis par des avalanches de données envoyées par des dizaines de milliers d'ordinateurs ont contacté la société de sécurité Prolexic. Celle-ci a constaté que si de nombreuses attaques constituaient du chantage, les 3/4 concernaient exclusivement l'espionnage industriel [24]. Provoquer l'arrêt du système d'information d'un concurrent est moins coûteux qu'une campagne marketing aux issues incertaines.

Les communications codées :

Hackers, organisations criminelles ou terroristes, ces individus communiquent entre eux et la plupart du temps, ils ne se sont jamais rencontrés physiquement. Le meilleur moyen pour échanger des informations entre eux sans risque est l'utilisation de SPAM. L'expéditeur du message code son texte et envoie, via un Bulletproof Host, un email dont le contenu semble n'avoir aucun sens. Parmi les milliers de destinataires, des adresses créées sur des Webmails seront celles des complices qui pourront lire et décoder le message depuis un cybercafé ou sur un ordinateur portable connecté à un Hot-Spot [25]. Une méthode efficace qui garantie l'anonymat des parties.

Quelles sont les menaces émergentes ?

L'intervention, même involontaire, de l'utilisateur a toujours été nécessaire pour attaquer un système ou un réseau. Les techniques employées permettent de se passer de toute forme de participation.

Les réseaux parallèles

Les réseaux Peer-to-Peer [26] :

Ces réseaux, à l'inverse des Botnets, ne sont maîtrisés par personne en particulier. En fait, tout le monde peut lancer une attaque Ddos via l'utilisation d'un système Peer-to-Peer. Les logiciels installés pour opérer le partage de fichiers (tels que eDonkey) utilisent le protocole Direct Connect pour se connecter aux serveurs P2P appelés hubs. Ces hubs regroupent environ 25 000 ordinateurs chacun. Lorsque des internautes veulent télécharger un fichier, ils récupèrent l'adresse IP de l'ordinateur qui le détient pour s'y connecter. Le pirate remplace sur le hub l'adresse de l'ordinateur par l'IP de sa cible, de façon à rediriger l'ensemble des utilisateurs, soit 25 000 PC, sur son objectif. Si plusieurs hubs sont corrompus, cela multiplie d'autant la force de frappe du malfaiteur. Cette faille a été patchée. Malheureusement, il existe tellement d'utilisateurs qui ne mettent jamais à jour leurs applications que des millions d'ordinateurs sont encore vulnérables.

MySpace - FaceBook :

Les " Social Networks ", sont très appréciés de la communauté Internet. Des millions d'utilisateurs inscrivent leurs profils et créent leurs espaces personnels pour retrouver amis ou relations de travail, partager leurs hobbies, etc. FaceBook rassemblait, en juillet 2007, 30 millions d'inscrits à travers le monde, tous lycéens, étudiants ou militaires. Ces sites Web, de la catégorie " réseau social ", sont une aubaine pour les organisations criminelles : installer un cheval de Troie à l'aide de fausse barre de navigation ou inciter à télécharger des fichiers compromis est nettement plus simple et la propagation plus rapide des codes malveillants.

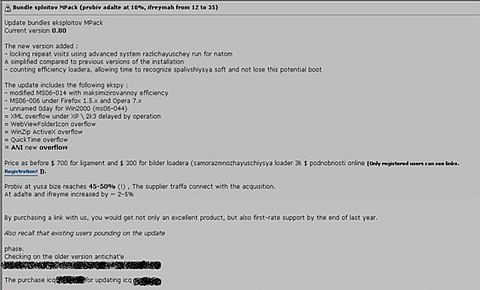

Les rootkits :

Mpack est un cheval de Troie particulièrement performant. Il a d'ailleurs été largement utilisé lors des attaques contre l'Estonie et son prix de vente était alors de 700 dollars. La nouvelle version, plus sophistiquée et encore moins décelable, est disponible pour 1000 dollars. Au mois de mai 2007, PandaSoftware avait recensé 41 servers compromis, 366 717 sites Web piratés et 1 217 741 utilisateurs dont les ordinateurs avaient été infectés.

De nombreuses mises à jour ont été réalisées sur ce rootkit, qui offre désormais la possibilité de sélectionner les pays à cibler, de bénéficier d'une interface graphique intuitive, de récupérer les informations dérobées (coordonnées personnelles et bancaires) en mode crypté, d'accéder au module de gestion avec un login et un mot de passe pour protéger son réseau de machine piratées, etc.

Figure 9 - Mise en vente du rootkit MPack[27]

Storm :

Il s'agit d'un ver dont la vitesse de propagation est unique. Diffusé par email, il se présente sous la forme d'invitation à consulter une ecard prétendument expédiée par un ami ou à lire un fichier au format pdf. Si l'utilisateur clique sur le lien indiqué, il installe le ver et devient, à son tour, spammeur. Entre juin et juillet 2007, 1 700 000 machines étaient infectées contre 2 817 entre mai et juin 2007. 71 342 attaques ont pu être bloquées les 5 premiers mois de 2007 ; elles sont passées à plus de 20 millions entre juin et juillet [28]. Storm est devenu le plus énorme Botnet jamais conçu et les experts en sécurité des systèmes d'information craignent à juste titre que ce malware [29] soit utilisé pour lancer une attaque Ddos d'une puissance imparable. Les mises à jour sont automatiques et utilisent la technologie du P2P. L'altération des fichiers exécutables lancés au démarrage de l'ordinateur accentue la difficulté du décèlement et de la désinfection du poste corrompu. Le 24 juillet, sur 46,2 millions de SPAM détectés, plus de 99 % contenaient le ver Storm [30].

Mises en œuvre de protections

La diffusion des malwares de toutes sortes se fait principalement grâce à l'exploitation de vulnérabilités des systèmes et des applications. L'installation régulière des mises à jour est donc indispensable pour patcher les failles. Mais le plus important reste l'éducation des dirigeants, qui n'ont toujours pas accepté de reconnaître l'importance des protections, même élémentaires, des données qu'ils sont pourtant tenus de protéger. Hermétiques à la technologie, ils confient souvent l'organisation de la sécurité de leur système d'information à un collaborateur qui fera appel aux compétences d'une relation qui possède quelques connaissances en informatique et amateur de sécurité informatique. Ils écouteront et appliqueront les conseils prodigués au détriment de ceux des professionnels.

C'est un peu comme si ils confiaient la gestion de leur patrimoine à l'ami d'un collaborateur amateur de boursicotage. Les résultats sont à la hauteur de l'investissement et les pertes comparables au degré d'inconscience. Il existe encore des entreprises, parfois spécialisées en intelligence économique, dont les clients sont prestigieux, posséder des parcs informatiques éclectiques, sans mise à jour, ni protections autres qu'un antivirus et un pare-feu mal ou non paramétré. Satisfaits du fonctionnement de leur réseau, ils fournissent allègrement l'intégralité des données sensibles de leur clientèle aux concurrents ou aux Etats utilisant les techniques offensives de la guerre de l'information et de l'espionnage industriel.

Le minimum de protection doit prendre en considération les points suivants :

• Les utilisateurs doivent être sensibilisés aux dangers du clic compulsif et s'engager à participer à la protection et à l'intégrité des données dont ils sont détenteurs pour leur compte ou celui de leur employeur. • Les postes nomades, ordinateurs portables, PDA, Smartphones et les périphériques tels que les clés USB et les disques durs externes doivent être contrôlés. • Des chartes d'utilisation des systèmes d'information sont à intégrer au règlement intérieur de l'entreprise et doivent être signées par chaque employé. • Les accès aux sites de P2P doivent être interdits, de même que les messageries instantanées et les Webmails.

Conclusion

Il n'existe pas de garantie de sécurité absolue. Cependant, il est possible d'élever le niveau au maximum. L'observation des règles de base ne suffit plus, il devient impératif pour chacun de prendre conscience des risques et de comprendre comment les réduire. Les politiques de sécurité sont évolutives et sont à renouveler autant de fois que nécessaire.

Les Etats sont autant vulnérables que les entreprises ; les conséquences sont nettement plus graves. Les incidents ayant eu lieu en Estonie sont les premiers d'une longue série. Certains pays ont déjà mis en place des pôles de recherche et des cellules militaires prêts à lancer une guerre numérique dès la première attaque.

Si le décèlement précoce des menaces numériques permet de prévenir, il ne permet pas de guérir. En cas d'attaque massive Ddos par Storm ou MPack [31], quelles seront les chances de survie d'un serveur ? L'augmentation significative des tarifs de ces outils malveillants par le crime organisé est un indicateur précis de l'évolution de la demande. Le marché du malware peut, dès lors, être comparé à ceux du trafic d'armes, de stupéfiants et d'êtres humains. Il est nécessaire de le réprimer avant que son développement ne devienne incontrôlable.

[1] Distributed Denial of Service ou Déni de Service Distribué

[2] Modification de la page d'accueil du site par un pirate.

[3] Réseau de PCs corrompus par un programme malveillant.

[4] CERT : Computer Emergency Response Team

[5] Selon un rapport de MessageLabs du mois de mai 2007, un email sur 118,2 contenait un virus et un email sur 156,3 était un Scam.

[6] Source : Viruslist

[7] Source : Vinton "Vint" Gray Cerf (né le 23 juin 1943), chercheur et co-inventeur avec Bob Khan du protocole TCP/IP, est considéré comme l'un des pères fondateurs d'Internet. En 2005, il est engagé par Google Inc. comme Chef évangéliste de l'Internet (Chief Internet Evangelist). Wikipedia

[8] Source : AFP

[9] (Mégabits par seconde). Taux de transfert des données qui atteint un million de bits par seconde.

[10] Source : Arbonetworks

[11] Source : FSB mars 2007

[12] Les patchs sont des corrections de failles appelés aussi " mises à jour ", lorsque celles-ci ne sont pas téléchargées par l'utilisateur, l'ordinateur reste vulnérable et le risque d'infection est bien plus important.

[13] Source des figures 8 et 9 : Sophos

[14] Source : Graham Cluley, spécialiste des technologies chez Sophos.

[15] Programmes malveillants.

[16] Adresse Internet (par exemple : http://www.site.com)

[17] Les e-mules sont chargées de faire transiter l'argent détourné depuis des comptes bancaires piratés vers des banques établies dans des paradis fiscaux ou par le biais de Western Union. Pour compliquer la tâche des enquêteurs, certaines organisations criminelles font d'abord transférer l'argent sur des comptes étrangers appartenant à d'autres emules. Plus le nombre d'emules augmente, plus il devient difficile de retracer les malfaiteurs.

[18] Source : Zdnet

[19] Food and Drug Administration

[20] Actuellement, le Rimonabant des laboratoires Sanofi-Aventis est en vente sous le nom Acomplia.

[21] Source : Star Tribune

[22] Source : Ria Novosti

[23] Recouvrement des données effacées et analyse des fichiers installés sur un ordinateur.

[24] Source : SecurityFocus

[25] Raccourci pour Wireless Internet Hotspot dont l'équivalent en français est borne Wi-Fi ou point Wi-Fi. Il s'agit alors d'un lieu public à forte affluence et clairement délimité (par exemple : café, hôtel, gare...) donnant accès à un réseau sans fil et permettant aux utilisateurs de terminaux mobiles de se connecter facilement à Internet. Wikipedia

[26] Les systèmes Peer-to-Peer (pair-à-pair) permettent à plusieurs ordinateurs de communiquer via un réseau, de partager simplement des informations, des fichiers le plus souvent, mais également des flux multimédia continus (streaming), le calcul réparti, la téléphonie (comme Skype), etc. sur Internet. Le pair-à-pair a permis une décentralisation des systèmes en permettant à tous de jouer le rôle de client et serveur. En particulier, les systèmes de partage de fichiers permettent d'avoir des objets d'autant plus disponibles qu'ils sont populaires, et donc répliqués. L'utilisation d'un système pair-à-pair nécessite l'utilisation d'un logiciel particulier. Source : Wikipedia

[27] Source : PandaSoftware

[28] Source : SecureWorks

[29] Programme malveillant ; les vers, les virus et les chevaux de Troie sont des malwares

[30] Source : Postini

[31] MPack est un cheval de Troie (voir le paragraphe " Les rootkits ").

Directeur de la publication : Pascale Joannin

Pour aller plus loin

États membres

Flemming Splidsboel Hansen

—

30 juin 2025

Avenir et perspectives

Oleksandra Bulana

—

23 juin 2025

Avenir et perspectives

Catherine Wihtol de Wenden

—

16 juin 2025

Stratégie, sécurité et défense

Didier Piaton

—

10 juin 2025

La Lettre

Schuman

L'actualité européenne de la semaine

Unique en son genre, avec ses 200 000 abonnées et ses éditions en 6 langues (français, anglais, allemand, espagnol, polonais et ukrainien), elle apporte jusqu'à vous, depuis 15 ans, un condensé de l'actualité européenne, plus nécessaire aujourd'hui que jamais

Versions :